Nozomi Networks Enters Next Phase of Growth as Mitsubishi Electric Completes Acquisition

Read the NewsIn jeder Technologieumgebung trägt die Einhaltung grundlegender Cybersicherheitshygiene wesentlich zur Widerstandsfähigkeit bei. Viele grundlegende Cybersicherheitspraktiken lassen sich von der IT auf die OT übertragen, wobei in Bereichen wie der Segmentierung und der kontinuierlichen Überwachung ein größerer Schwerpunkt liegt, um die seltenen Patching-Möglichkeiten auszugleichen. Zu den besten Praktiken gehören:

Die Plattform Nozomi Networks wurde speziell für industrielle Netzwerke entwickelt und zeichnet sich durch eine automatische Bestandsaufnahme der Anlagen und eine kontinuierliche Überwachung aus.

Ein Eckpfeiler der Cybersicherheit ist der Überblick über die Vorgänge in Ihrem Netzwerk. Welche Anlagen sind mit Ihrem Netzwerk verbunden? Mit dem Internet? Was kommuniziert mit wem und über welche Protokolle? Wer meldet sich an, wo und von wo aus? Gibt es unzulässigen Datenverkehr? Funktionieren Ihre Kontrollen und Richtlinien wie vorgesehen? Keine dieser Fragen kann ohne Sichtbarkeit beantwortet werden, die Folgendes umfasst

In industriellen Umgebungen ist die Netzwerktransparenz nicht nur für die Cybersicherheit, sondern auch für die Fehlersuche bei Betriebsanomalien und anderen Problemen von entscheidender Bedeutung. So kann die Erkennung von Anomalien im Datenverkehr nicht nur auf einen möglichen Cyberangriff hindeuten, sondern auch auf eine Fehlfunktion eines Geräts, die sofort behoben werden muss.

Die Plattform von Nozomi Networks nutzt eine Vielzahl von Datenerfassungsmethoden, einschließlich Netzwerküberwachung, endpoint , drahtlose Überwachung und smart polling, um einen kontinuierlichen Einblick in alle Ihre Anlagen und deren Risikoniveau zu erhalten, auch wenn diese nicht aktiv kommunizieren.

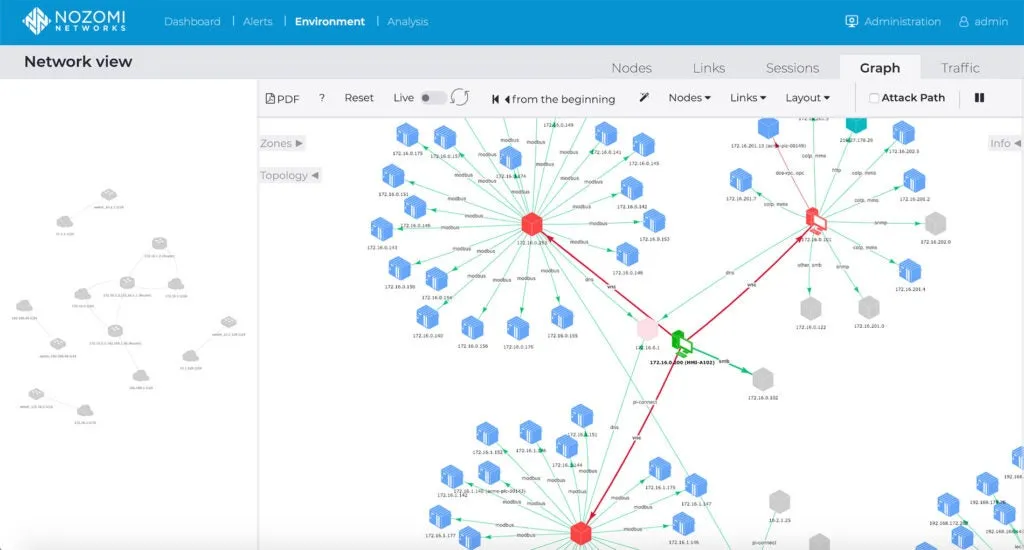

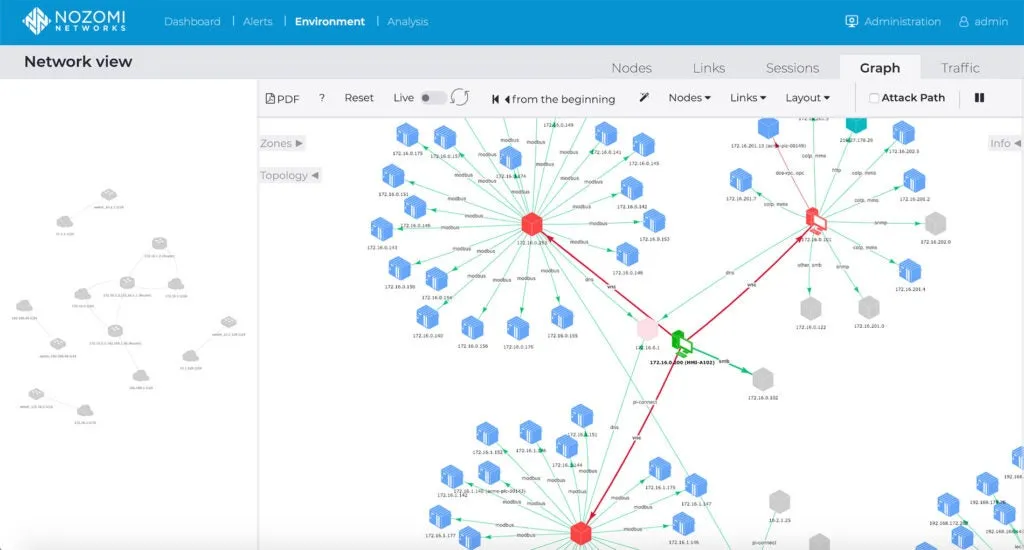

Sobald die Installation abgeschlossen ist, beginnt die Plattform mit der Analyse des ICS-Netzwerkverkehrs und erstellt eine interaktive Visualisierung, die eine Makroansicht des gesamten Netzwerks sowie jedes einzelne Objekt und jeden einzelnen Knotenpunkt anzeigt, mit der Möglichkeit, jeden endpoint oder jede Verbindung aufzuschlüsseln, um detaillierte Attribute anzuzeigen:

Dieses Diagramm bietet auch einen Einblick in die Netzwerkkommunikation und zeigt Verstöße gegen die Segmentierungsrichtlinien auf. Die Plattform Nozomi Networks kann zum Beispiel erkennen, wenn kritische Anlagen mit dem Internet kommunizieren und wenn falsch konfigurierte Firewall-Regeln oder Zugangskontrollrichtlinien vorhanden sind.

Eine automatisierte Bestandsverwaltung bietet einen grundlegenden Einblick in die an das Netzwerk angeschlossenen Geräte, ihre wichtigsten Eigenschaften und im Idealfall zusätzlichen Kontext für die betriebliche Fehlerbehebung und die Untersuchung von Bedrohungen. Ein automatisiertes Anlageninventar beseitigt blinde Flecken, indem es in Echtzeit Einblicke in OT , Verbindungen, Kommunikation, Protokolle und mehr bietet.

Die Plattform Nozomi Networks reichert die von Sensoren abgeleiteten OT und IoT mit KI-gestützten detaillierten Asset-Informationen aus unserer Asset Intelligence Feed an, um ein nahezu 100% genaues und stets aktuelles Inventar zu erstellen.

Die kontinuierliche Überwachung Ihres Netzwerks und der angeschlossenen Geräte in Echtzeit ist der Dreh- und Angelpunkt der OT. Die schiere Menge an OT und IoT mit spezieller Hardware, ungewöhnlichen oder proprietären Protokollen und ohne integrierte Sicherheitsfunktionen macht es viel schwieriger, sie zu überwachen und zu verwalten als traditionelle IT-Systeme.

Die kontinuierliche Überwachung umfasst wichtige Cyber-Funktionen wie Bestandsaufnahme, passive Deep Packet Inspection sowie sichere, aktive Datenerfassung, Schwachstellenkartierung und -priorisierung sowie Anomalie- und Bedrohungserkennung. So können Sie potenzielle Vorfälle erkennen, bevor sie sich auf Ihren Betrieb auswirken. Wenn es zu einem Angriff oder einem Unfall kommt, helfen Ihnen die Informationen aus der kontinuierlichen Überwachung, das Ausmaß der Auswirkungen besser zu verstehen und darauf zu reagieren.

In jeder Technologieumgebung trägt die Einhaltung grundlegender Cybersicherheitshygiene wesentlich zur Widerstandsfähigkeit bei. Viele grundlegende Cybersicherheitspraktiken lassen sich von der IT auf die OT übertragen, wobei in Bereichen wie der Segmentierung und der kontinuierlichen Überwachung ein größerer Schwerpunkt liegt, um die seltenen Patching-Möglichkeiten auszugleichen. Zu den besten Praktiken gehören:

Die Plattform Nozomi Networks wurde speziell für industrielle Netzwerke entwickelt und zeichnet sich durch eine automatische Bestandsaufnahme der Anlagen und eine kontinuierliche Überwachung aus.

Ein Eckpfeiler der Cybersicherheit ist der Überblick über die Vorgänge in Ihrem Netzwerk. Welche Anlagen sind mit Ihrem Netzwerk verbunden? Mit dem Internet? Was kommuniziert mit wem und über welche Protokolle? Wer meldet sich an, wo und von wo aus? Gibt es unzulässigen Datenverkehr? Funktionieren Ihre Kontrollen und Richtlinien wie vorgesehen? Keine dieser Fragen kann ohne Sichtbarkeit beantwortet werden, die Folgendes umfasst

In industriellen Umgebungen ist die Netzwerktransparenz nicht nur für die Cybersicherheit, sondern auch für die Fehlersuche bei Betriebsanomalien und anderen Problemen von entscheidender Bedeutung. So kann die Erkennung von Anomalien im Datenverkehr nicht nur auf einen möglichen Cyberangriff hindeuten, sondern auch auf eine Fehlfunktion eines Geräts, die sofort behoben werden muss.

Die Plattform von Nozomi Networks nutzt eine Vielzahl von Datenerfassungsmethoden, einschließlich Netzwerküberwachung, endpoint , drahtlose Überwachung und smart polling, um einen kontinuierlichen Einblick in alle Ihre Anlagen und deren Risikoniveau zu erhalten, auch wenn diese nicht aktiv kommunizieren.

Sobald die Installation abgeschlossen ist, beginnt die Plattform mit der Analyse des ICS-Netzwerkverkehrs und erstellt eine interaktive Visualisierung, die eine Makroansicht des gesamten Netzwerks sowie jedes einzelne Objekt und jeden einzelnen Knotenpunkt anzeigt, mit der Möglichkeit, jeden endpoint oder jede Verbindung aufzuschlüsseln, um detaillierte Attribute anzuzeigen:

Dieses Diagramm bietet auch einen Einblick in die Netzwerkkommunikation und zeigt Verstöße gegen die Segmentierungsrichtlinien auf. Die Plattform Nozomi Networks kann zum Beispiel erkennen, wenn kritische Anlagen mit dem Internet kommunizieren und wenn falsch konfigurierte Firewall-Regeln oder Zugangskontrollrichtlinien vorhanden sind.

Eine automatisierte Bestandsverwaltung bietet einen grundlegenden Einblick in die an das Netzwerk angeschlossenen Geräte, ihre wichtigsten Eigenschaften und im Idealfall zusätzlichen Kontext für die betriebliche Fehlerbehebung und die Untersuchung von Bedrohungen. Ein automatisiertes Anlageninventar beseitigt blinde Flecken, indem es in Echtzeit Einblicke in OT , Verbindungen, Kommunikation, Protokolle und mehr bietet.

Die Plattform Nozomi Networks reichert die von Sensoren abgeleiteten OT und IoT mit KI-gestützten detaillierten Asset-Informationen aus unserer Asset Intelligence Feed an, um ein nahezu 100% genaues und stets aktuelles Inventar zu erstellen.

Die kontinuierliche Überwachung Ihres Netzwerks und der angeschlossenen Geräte in Echtzeit ist der Dreh- und Angelpunkt der OT. Die schiere Menge an OT und IoT mit spezieller Hardware, ungewöhnlichen oder proprietären Protokollen und ohne integrierte Sicherheitsfunktionen macht es viel schwieriger, sie zu überwachen und zu verwalten als traditionelle IT-Systeme.

Die kontinuierliche Überwachung umfasst wichtige Cyber-Funktionen wie Bestandsaufnahme, passive Deep Packet Inspection sowie sichere, aktive Datenerfassung, Schwachstellenkartierung und -priorisierung sowie Anomalie- und Bedrohungserkennung. So können Sie potenzielle Vorfälle erkennen, bevor sie sich auf Ihren Betrieb auswirken. Wenn es zu einem Angriff oder einem Unfall kommt, helfen Ihnen die Informationen aus der kontinuierlichen Überwachung, das Ausmaß der Auswirkungen besser zu verstehen und darauf zu reagieren.